目次

Webアプリケーションファイアウォール(WAF)は、Webアプリケーション攻撃を阻止する防御の最前線の一つとして機能します。WAFは、Webアプリケーションとインターネット間におけるハイパーテキスト トランスファー プロトコル(HTTP)およびハイパーテキスト トランスファー プロトコル セキュア(HTTPS)のトラフィックのフィルタリング、モニタリング、分析を行うことにより、WebアプリケーションやWebサイトを防御します。

WAFは、クロスサイトフォージェリやサーバサイド リクエスト フォージェリ、ファイルインクルージョン、SQLインジェクション、その他多くの攻撃からWebアプリケーションを防御します。

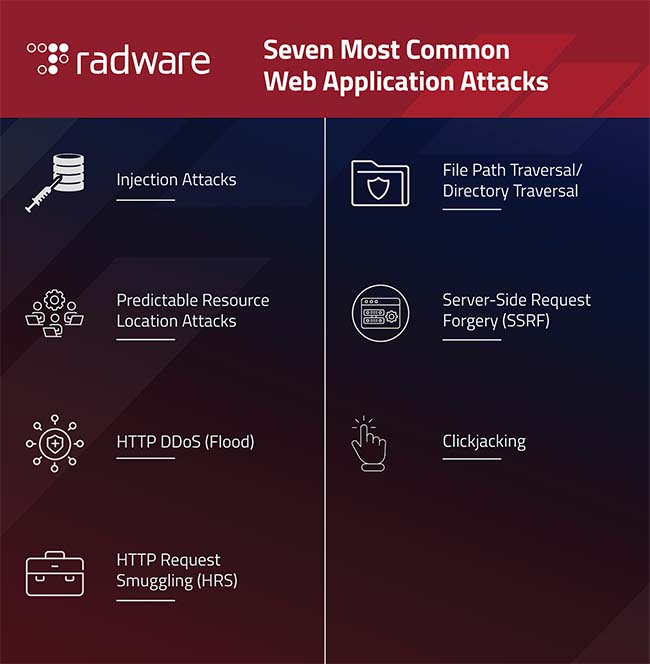

このページでは、WAFによって防御できる最も一般的な攻撃のうち7つをご紹介します。

SQL、NoSQL、OSなどのインジェクションの不具合やライトウェイト ディレクトリ アクセス プロトコル(LDAP)インクジェクションは、長い間ハッカーたちが好む手段となっています。インジェクションの不具合は、疑わしいデータがコマンドやクエリとしてアプリケーションに挿入されると発生します。こうした悪意のあるデータはインタプリタを欺いて、誤ったコマンドを実行させたり、適切な権限がないにも関わらずデータにアクセスさせたりします。

最も一般的なコードインジェクションは、SQLインジェクションです。この攻撃は、不正な形式のコードをデータベースサーバに送信することで達成されます。シンプルで素早いタイプの攻撃で、SQLインジェクションのスクリプトはダウンロードして簡単に入手できるため、インターネットに接続していれば、ほぼ誰でも実行することができます。

推測可能なリソースの位置は、Webサイトの隠れたコンテンツや機能を見つけるために使用される攻撃方法です。攻撃者は、ブルートフォーシングにより知識に基づいた推測をすることで、一般には公開されていないファイルやディレクトリの名前を推測することができます。多くの場合、ファイルやパスは一般的な命名規則に従って命名され、標準的な場所に置かれているため、ファイル名を総当たりするのは難しくはありません。対象となるのは、一時ファイル、バックアップファイル、ログ、サイトの管理セクション、構成ファイル、デモアプリケーション、サンプルファイルなどです。これらのファイルから、Webサイトに関する機密情報やWebアプリケーションの内部情報、データベース情報、パスワード、マシン名、他の機密エリアへのファイルパスなどが暴露される可能性があります。

これにより、攻撃者がサイトのサーフェスを特定しやすくなり、サイトのさらなる脆弱性を生み出すだけでなく、環境やユーザーに関する貴重な情報を攻撃者に開示することになります。推測可能なリソースの位置は、強制ブラウズ、強制的ブラウズ、ファイルの列挙、ディレクトリの列挙などの名称でも呼ばれています。

HTTPフラッドは分散型DoS攻撃の一種で、攻撃者がWebサーバーやアプリケーションを攻撃する際に使用されます。大量のHTTPリクエストをWebページに送信し、標的のサーバーをリクエストであふれさせます。

HTTPフラッドでは、WebブラウザなどのHTTPクライアントがアプリケーションまたはサーバとやりとりし、HTTPリクエストを送信します。このリクエストは「GET」または「POST」のいずれかになります。この攻撃の目的は、攻撃に対応するサーバに可能な限り多くのリソースを割り当てさせることで、そのサーバリソースへの正当なユーザーアクセスが拒否されるよう仕向けることです。こうしたリクエストはボットネットとして一斉に送信されることが多く、それにより攻撃の全体的な威力が増大します。

These DDoS attacks may be one of the most advanced non-vulnerability threats facing web servers today. It is very hard for network security devices to distinguish between legitimate HTTP traffic and malicious HTTP traffic, and if not handled correctly, it could cause a high number of false-positive detections. Rate-based detection engines are also not successful at detecting these types of attacks, as the traffic volume of HTTP Floods may be under detection thresholds. Because of this, it is necessary to use several parameters detection, including rate-based and rate-invariant.

最近では、インターネットトラフィックの大部分は暗号化されており、ほとんどのHTTPフラッド攻撃はHTTPSフラッドです。暗号化されたフラッドは、その処理に多くのサーバリソースを要するため、より強力です。さらに、通常のDDoS防御では、HTTPSリクエストの内容を検査するためにはすべてのトラフィックを完全に解読する必要があるため、こうした攻撃の防御がより一層複雑になります。

HTTPリクエストスマグリングはHTTP Desync攻撃とも呼ばれ、Webサイトが1人以上のユーザーから受信した一連のHTTPリクエストを処理する際に妨害する攻撃方法です。この攻撃により、攻撃者はリクエストをWebサーバに「密かに持ち込む」ことができますが、攻撃者とWebサーバの間にあるデバイスがそれを認識することはありません。多くの場合、HTTPリクエストスマグリングの脆弱性は重要度が高く、攻撃者はセキュリティ制御を回避して他のユーザーセッションに介入し、機密データに不正にアクセスしたり、他のアプリケーションユーザーを直接侵害したりできます。

ファイルパス トラバーサル攻撃(ディレクトリトラバーサル)はWebセキュリティの脆弱性であり、攻撃者はこれを利用してWebルートフォルダ以外の場所に保存されているファイルやディレクトリにアクセスすることができます。これらのファイルには、アプリケーションのコードやデータ、バックエンドシステムの認証情報、機密のオペレーティングシステムファイルが含まれていることがあります。

ファイルパス トラバーサル攻撃では、攻撃者はWebサーバまたはそのサーバで実行されているWebアプリケーションのいずれかを欺き、Webルートフォルダの外にあるファイルを返させます。

サーバサイド リクエスト フォージェリ(SSRF)は、攻撃者がWebセキュリティの脆弱性を悪用し、サーバ側のアプリケーションに、攻撃者が選んだ任意のドメインへのHTTPリクエストを作成させる攻撃です。

この攻撃では、脅威アクターは内部リソースを読み込んだり更新したりするサーバの機能を悪用します。攻撃者は、サーバでコードを実行してデータを読み取り、送信するURLを提供、またはそのように変更します。また、攻撃者はこのURLを使ってAWSメタデータなどのサーバ設定を読み取ったり、HTTP対応データベースなどの内部サービスに接続したり、本来アクセスできない内部サービスに対してリクエストを送信したりすることができます。

SSRF攻撃を受けると、多くの場合、当該アプリケーションとデータをやり取りする脆弱なアプリケーション、または他のバックエンドシステムのいずれかにおいて、組織内のデータに対する不正なアクションやアクセスが生じます。場合によっては、SSRFの脆弱性が攻撃者による任意のコマンドの実行を許してしまうこともあります。また、SSRFエクスプロイトにより外部の第三者システムへの接続が発生して悪質な攻撃となり、それが脆弱なアプリケーションをホストしている組織からのものとみなされることもあります。

クリックジャッキングはクライアント側で発生する攻撃の一つで、アプリケーションのユーザーに、表示されているものとは違うものをクリックさせることを目的としています。ハッカーはこの手の攻撃を実行するために、Webサイト上で正当に見えるコントロールにマルウェアや悪性コードを仕込みます。主に利用されるのは第三者サービスのJavaScriptです。第三者サービスのJavaScriptは、アプリケーションの標準セキュリティツールによる監視の対象に含まれないことが多いのがその理由で、アプリケーションサプライチェーンの脆弱性を突いた攻撃と言えます。

これは、感染したユーザーによるインターネット上のクリックを記録するために攻撃者が用いる悪質な手口です。この攻撃を利用すると、特定のサイトにトラフィックを誘導したり、ユーザーがFacebookのアプリケーションを「いいね!」または許可するよう仕向けることができます。さらに悪質な意図がある場合には、パスワードなどブラウザに保存された機密情報を収集したり、悪性コンテンツをインストールしたりする可能性もあります。

WAFは、フォルスポジティブの自動修正を含む動的なセキュリティポリシー、アプリケーションレイヤ7 DDoS防御、APIの検出と防御、ボット防御などさまざまな機能やメカニズムを活用して、幅広い攻撃からアプリケーションを防御します。

WAFの多くは、禁止する対象を定義することでそれ以外のすべてを受け入れることを示唆するネガティブセキュリティモデルを活用しています。攻撃シグネチャに関しては、正当なトラフィックを攻撃トラフィックとみなすことによるフォルスポジティブが生じる可能性があるため、ルールはシンプルで、明らかな攻撃を検出しようとする傾向があります。このため、最低限の共通項のみを防御することになります。

許可するタイプや値のセットを定義するポジティブセキュリティモデルは、シグネチャベースの防御ではギャップを埋められない場合に、総合的な防御を提供するために必要とされます。SQLインジェクションでは、ポジティブセキュリティモデルがユーザーの入力内容をスクリーニングして既知の攻撃パターンがないか確認し、ロジックを活用して正当なユーザー入力とインジェクションの不具合との違いを識別します。また、ポジティブセキュリティモデルは、SSRFに関連するリスクを軽減する上でも重要な役割を果たします。

以下に、WAFを評価する際に検討すべき6つの主な機能を紹介します。これらは、一般的な攻撃や脆弱性を軽減するのに役立ちます。

-

すべてが揃ったAPIの検出と防御により、オンプレミス環境とクラウドでホストされている環境の両方において、あらゆる手段によるAPIの乱用や操作に対する可視化、徹底化、軽減を実現

-

HTTP DDoS防御を組み込み、アプリケーションレイヤDDoS攻撃を阻止

-

ボット管理を統合し、人間の行動を真似る3世代と4世代の巧妙なボットを検知・軽減

-

データ流出防止機構が、個人を特定できる情報(PII)のように機密性の高いユーザーデータを自動的にマスク

-

高度な振る舞い分析技術を用いたネガティブセキュリティモデルとポジティブセキュリティモデルを組み合わせることで、悪意のある脅威を検出

-

セキュリティポリシーを継続的に最適化し、アプリケーションやトラフィック、脅威の状況の変化に対応するポリシー改良エンジン